Быстрое развитие информационной инфраструктуры проектно-конструкторских организаций потребовало адекватного усовершенствования механизмов сетевого администрирования, включая процедуры контроля сетевой активности сотрудников. В таких условиях актуальной задачей становится идентификация профиля активного пользователя корпоративной вычислительной сети (КВС). Этому способствует учащение случаев утечки информации в крупных фирмах, ведущих разработку инновационных IT-проектов и, следовательно, обладающих важными конкурентными преимуществами на рынке информационных технологий. Как показали наши исследования [2, 4], проведение мониторинга действий пользователей может позволить вовремя идентифицировать потенциального злоумышленника и предотвратить возможные деструктивные действия.

Целью статьи является разработка вычислительного алгоритма идентификации профиля пользователя и обоснование рекомендаций по его реализации при осуществлении активного мониторинга ресурсов КВС.

Под термином «мониторинг ресурсов сети» понимается комплекс процедур, которые предусматривают целенаправленное автоматизированное или автоматическое прямое или косвенное дистанционное «наблюдение» за состоянием ресурсов сети в интересах своевременного обнаружения попытки или факта нарушений установленных прав доступа, других несанкционированных действий пользователей либо обнаружения иных пробелов в безопасности и обеспечивают сбор информации об изменении состояния ресурсов сети [5].

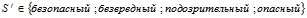

Предлагается итерационный алгоритм идентификации профиля пользователя, который формирует модель профиля активного пользователя, при этом шаг итерации выполняется через временной интервал Т. Основной задачей алгоритма является классификация всех субъектов сети по группам опасности: безопасный, безвредный, подозрительный, опасный.

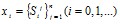

Рассмотрим математическую постановку задачи. Пусть в распределенной КВС зарегистрировано n пользователей и выбрано для анализа m критических событий. Каждой i-й критической ситуации поставлено в соответствие некоторое количество баллов bi, характеризующее степень опасности данного события. Предположим, что априорно установлены значения К1, К2 и К3 на шкале показателя К для разделения пользователей по группам опасности, при этом к безопасным относятся пользователи, набравшие не более К1 баллов, от К1+1 до К2 баллов – безвредные, от К2+1 до К3 – подозрительные, более К3 баллов – опасные. Алгоритм генерирует последовательность результатов  ,

,  , где

, где  называется состоянием пользователя,

называется состоянием пользователя,

, между состояниями определена операция отношения

, между состояниями определена операция отношения  . В интересах удобства формализации введём нумерацию групп пользователей:

. В интересах удобства формализации введём нумерацию групп пользователей:

. Изначально предполагается, что все пользователи относятся к категории безопасных:

. Изначально предполагается, что все пользователи относятся к категории безопасных:  и

и  . Значение показателя текущего состояния

. Значение показателя текущего состояния  вычисляется на основании значения предыдущего шага:

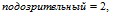

вычисляется на основании значения предыдущего шага:  . Будем считать, что оператор

. Будем считать, что оператор  представляет собой совокупность функций, предназначенных для определения текущего состояния каждого пользователя:

представляет собой совокупность функций, предназначенных для определения текущего состояния каждого пользователя:

, где

, где

,

,

идентифицируется путем сравнения значения

идентифицируется путем сравнения значения  (

( – количество возникших происшествий с номером

– количество возникших происшествий с номером  при работе пользователя

при работе пользователя  ) со значениями К1, К2 и К3. Здесь

) со значениями К1, К2 и К3. Здесь  – промежуток времени, в течение которого состояние уровня опасности j-го пользователя оставалось постоянным,

– промежуток времени, в течение которого состояние уровня опасности j-го пользователя оставалось постоянным,  – фиксированное значение временного интервала, по истечении которого пользователя можно перевести в группу менее опасных при условии, что в течение этого интервала времени состояние пользователя не менялось.

– фиксированное значение временного интервала, по истечении которого пользователя можно перевести в группу менее опасных при условии, что в течение этого интервала времени состояние пользователя не менялось.

Для выхода из циклической части алгоритма установим критерий сходимости – , выбор которого производится с учётом требований политики корпоративной безопасности и специфики инфраструктуры организации. В нашем случае в качестве критерия сходимости будем использовать следующее условие, суммирующее изменения за последние s шагов.:

, выбор которого производится с учётом требований политики корпоративной безопасности и специфики инфраструктуры организации. В нашем случае в качестве критерия сходимости будем использовать следующее условие, суммирующее изменения за последние s шагов.:  ,

,  ,

,

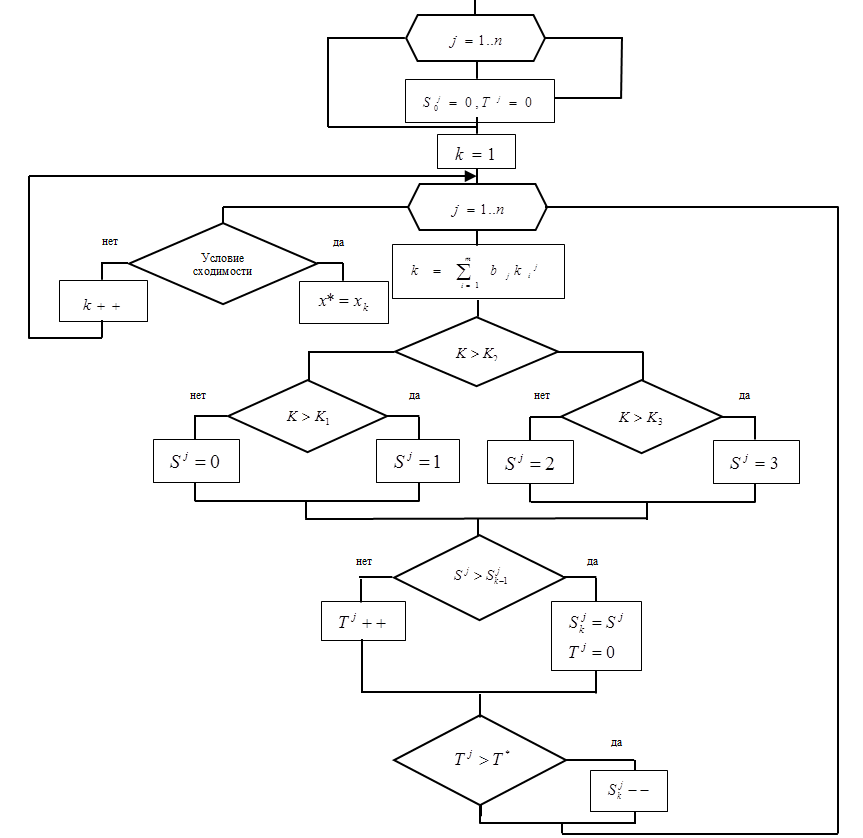

Учитывая введённые обозначения и допущения, алгоритм идентификации профиля активного пользователя может быть описан блок-схемой, представленной на рис. 1. Для предварительной оценки эффективности предложенного подхода к задаче классификации пользователей проведён вычислительный эксперимент, в ходе которого на основе имитационной модели действий пользователя подтверждена вычислительная устойчивость предложенного алгоритма и уточнены значения границ К1, К2 и К3.

Апробация разработанной методики проведена на производственном предприятии города Иваново, главный офис которого располагается в Москве. Приведём дополнительные данные о технической базе натурного эксперимента. Связь между головным и региональным офисами осуществлялась с помощью защищенного VPN канала. В локальной компьютерной сети работало 20 серверов: в московском офисе фирмы – сервер сетевого мониторинга The Dude, сервер инвентаризации компьютеров в сети OCS inventory, сервер Hids OSSEC, сервер антивируса Kaspersky, контроллер домена Active Directory, почтовый сервер Postfix, сервер обмена мгновенными сообщениями Jabber, сервер телефонии WellTime, файловый сервер, прокси-сервер ISA и сервер Backup, а в Иванове – сервер базы данных 1С, два сервера приложений Citrix XenApp, сервер Kaspersky, контроллер домена Active Directory, сервер телефонии WellTime, файловый сервер, прокси-сервер ISA и сервер Backup. В Ивановском офисе организации было установлено 197 пользовательских компьютеров, а в московском – 84 рабочие станции (каждый компьютер предназначался для работы одного сотрудника).

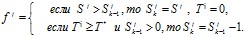

Рис. 1. Алгоритм идентификации профиля пользователя

Компьютеры КВС были объединены в домен, согласно ролевой модели управления доступом настроена групповая политика доступа к файлам и Интернет-ресурсам. Прокси-сервер содержал список запрещенных для посещения сотрудниками организации сайтов, на файловом сервере был настроен аудит доступа к файлам и папкам. В период с 10.01.2013г. по 30.12.2013г. нами были собраны логи мониторинга. С прокси-сервера считывались логи сетевой активности пользователей, содержащие в себе сведения о доступе к Интернет-ресурсам. С контроллера домена была получена информация о неудачных попытках авторизации и о сессиях пользователей. Файловый сервер и сервер баз данных предоставляли логи аудита доступа к файлам и папкам. Отчеты об обнаруженных угрозах в сети были считаны с сервера администрирования антивирусов. Промежуток времени просмотра данных мониторинга Т был установлен равным одному дню, ежедневно, согласно алгоритму, уточнялось расположение пользователей по группам опасности. В качестве отслеживаемых критических событий были выбраны следующие: ошибка авторизации (7 баллов опасности), отказ в доступе к сетевым файлам и папкам (7 баллов), удаление общих файлов (20 баллов), отказ в доступе к запрещенным веб-ресурсам (5 баллов), посещение нежелательных сайтов (3 балла), переписка с конкурентами (70 баллов). Для составления таблицы критериев установлены коэффициенты: К1=10, К2=25, К3 =70. Промежуток времени  установлен равным двум неделям для всех пользователей, не отнесенных к группе опасных. Если пользователь попадал в группу «опасный», то он подвергался тщательной проверке с привлечением располагаемого административного ресурса службы безопасности.

установлен равным двум неделям для всех пользователей, не отнесенных к группе опасных. Если пользователь попадал в группу «опасный», то он подвергался тщательной проверке с привлечением располагаемого административного ресурса службы безопасности.

В результате проведения эксперимента было выявлено 5681 ошибок авторизации, 1729 попыток нарушения прав доступа к общим файлам, 741 удалений файлов, 22230 попыток доступа к запрещенным веб-ресурсам, 68419 посещений нежелательных сайтов. Достаточно большое количество ошибок авторизации можно объяснить несовершенством требований парольной политики, согласно которой установлены жесткие требования к создаваемым паролям, что существенно усложняло процесс их запоминания и практического применения. Значительное количество попыток нарушения прав доступа во многом объяснимо человеческим фактором, вследствие которого сотрудники проявляют «нездоровый интерес» к чужим документам. Посещения сотрудниками нежелательных сайтов и попытки доступа к запрещенным веб-ресурсам могли возникнуть из-за низкого контроля руководства за регламентом рабочего времени и имеющимися возможностями его использования в личных целях. Все случаи несанкционированного удаления рабочих файлов изучались в индивидуальном порядке в целях определения обоснованности таких действий, которые в большинстве случаев идентифицировались как безопасные.

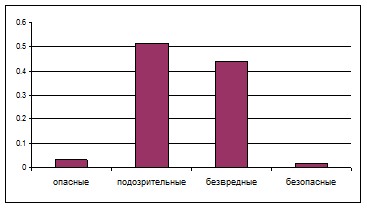

С использованием авторских алгоритмов и рекомендаций в ходе эксперимента было идентифицировано 9 опасных пользователей, требующих более пристального наблюдения за своей деятельностью в КВС. В качестве подозрительных определено 144 пользователя, 123 пользователя проявили себя как безвредные и 5 пользователей сохранили статус безопасных. В ходе специализированной проверки и анализа сетевой активности за 2013 год в организации было выявлено четверо сотрудников-инсайдеров. Приведённые выше данные свидетельствуют о результативности разработанных методик и алгоритмов. На рис. 2 представлен график распределения количества пользователей КВС по группам опасности.

Рис. 2. Распределение количества пользователей по группам опасности

Проведенное исследование позволило сформулировать следующие рекомендации по организации активного мониторинга для целей идентификации профиля пользователя:

1. Для централизованного сбора и обработки информации о действиях пользователей в КВС целесообразно установить сервер мониторинга, работающий в круглосуточном режиме. Для оптимизации плана размещения инструментов мониторинга при выборе местоположения данного сервера необходимо руководствоваться двумя критериями: а) минимальной удалённостью сервера от основных устройств, мониторинг которых необходимо производить; б) ёмкостью интернет-канала между сервером мониторинга и станциями с клиентами, которые будут к нему подключаться. Синтез рациональной программы активного мониторинга компонентов КВС может быть сведен к постановке и решению известной комбинаторной задачи дискретной оптимизации – задачи коммивояжера.

2. Целесообразно одновременное проведение двух параллельных процессов – общего и событийного мониторинга. Общий мониторинг должен проводиться с некоторой периодичностью, определяемой параметрами сети, и включать следующие последовательные действия: тестирование физической доступности оборудования; проверка работоспособности критических служб и сервисов, запущенных в сети; проверка состояния всех компьютеров в сети и состояния баз данных. Событийный мониторинг проводится при появлении определенных событий, возникающих как при работе пользователей, так и сетевого оборудования и внешних систем.

3. Согласно особенностям работы фирмы, необходимо определить, какие сведения требуются для адекватной идентификации профиля пользователя сети, а именно: какие логи мониторинга должны быть собраны. Как правило, имеет смысл считывать логи сетевой активности пользователей с прокси-сервера, информацию о неудачных попытках авторизации с контроллера домена, логи аудита доступа к файлам и папкам с файлового сервера и сервера баз данных, а также отчеты об обнаруженных угрозах в сети с сервера администрирования антивирусов.

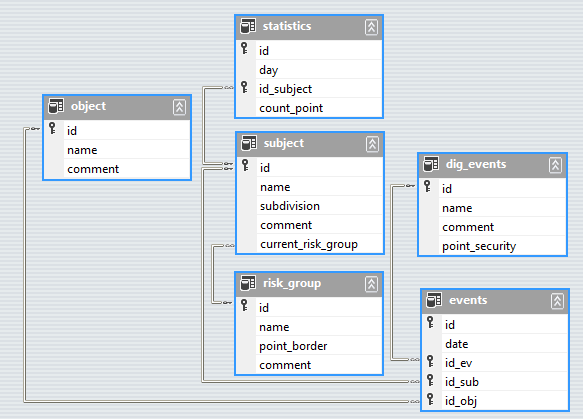

4. Для анализа данных собираемые сведения удобно аккумулировать в базе данных, состоящей из шести модулей (таблиц) (см. рис. 3): таблица объектов (object), таблица субъектов (subject), таблица групп (risk_groups), таблица событий (dig_events), таблица происшествий (events) и таблица статистики (statistics).

Рис. 3. Структура базы данных мониторинга (базовый вариант)

Таблица object предназначена для хранения сведений об объектах мониторинга, на которых могут быть зафиксированы инциденты, таблица subject содержит полную информацию о субъектах сети – имя, подразделение, которое определяет уровень прав доступа данного пользователя, а также информацию о текущем состоянии пользователя в отношении его отнесения к одной из групп опасности (поле current_risk_group), которая соответствует номеру группы опасности в справочной таблице групп risk_groups. Таблица dig_events предназначена для хранения списка критических событий с указанием количества баллов опасности, присваиваемых за возникновение такого события. В таблицу events заносятся сведения обо всех произошедших критических событиях, характеризующихся датой с указанием точного времени, номером события из списка событий в таблице dig_events, номером субъекта (из таблицы subject) и номером объекта (из таблицы object). Таблица statistics несет вспомогательную функцию, она содержит статистику об изменении состояний пользователей, которая требуется в процессе применения алгоритма идентификации профиля пользователя. При этом для информационно-аналитической поддержки мониторинга необходимы дополнительные программные средства, осуществляющие накопление и систематизацию результатов наблюдений за активностью пользователей.

5. С целью оценки эффективности программы мониторинга необходимо установить количественные характеристики свойств мониторинга применительно к определённым условиям его проведения, так называемые показатели эффективности или показатели качества. На наш взгляд, ключевыми показателями являются скорость проведения активного мониторинга, качество собранной информации и ресурсозатратность. Посредством применения метода экспертных оценок по выделенным показателям необходимо определить качество проведенного мониторинга сети и, как следствие, уровень достоверности сделанных на его основе выводов.

Таким образом, в ходе наших исследований сформулирована задача идентификации профиля активного пользователя на основе данных мониторинга сети, обоснован итерационный алгоритм классификации пользователей по степени опасности, описаны основные результаты его практического применения, а также определены общие рекомендации по проведению активного мониторинга в целях выявления потенциальных инсайдеров.

Рецензенты:

Куракин Д.В., д.т.н., профессор, советник директора ФГАУ ГНИИ ИТТ «Информатика», г.Москва;

Неустроев С.С., д.э.н., первый заместитель директора ФГАУ ГНИИ ИТТ «Информатика» г.Москва.