Особое значение обеспечение информационной безопасности имеет для финансовых структур (банков, финансовых компаний, брокерских фирм, кредитных кооперативов и т.п.). Нарушение любого из сервисов ИБ приводит в подобных организациях не только к экономическим потерям, но и влечет за собой существенные репутационные риски.

Исследования в области оценки уровня ИБ преимущественно ведутся по двум направлениям: оценка по эталону и оценка на основе вероятности реализации угроз. При этом данные подходыобладают общим недостатком: полученные в результате применения методик значения результирующих показателей не достаточно информативны. Они не позволяют выработать обоснованные суждения о состоянии конфиденциальности, целостности и доступности информации и уровне ИБ в целом.

Постановка задачи

В связи с этим возникает необходимость в разработке методики оценки уровня ИБ, которая позволяет оценивать состояние (уровень) сервисов безопасности.

Решение задачи

Методика должна учитывать, что уровень защищенности информационных активов определяется состоянием основныхсервисов безопасности информации: конфиденциальность, целостность, доступность. Состояние сервисов безопасности в свою очередь зависит от интенсивности повреждений ИА и средств защиты информации (СЗИ). Уровень данных повреждений обычно определяется лицом, принимающим решение (ЛПР), на основании наблюдений и формулируется им вербально в виде лингвистических оценок.

Наличие нечеткости при оценке уровня наблюдаемых повреждений, а также при определении интенсивности влияния повреждений на уровень сервисов безопасности, приводит к тому, что задача оценки уровня ИБ становится слабоформализуемой.

Одним из наиболее эффективных подходов при решении слабоформализуемых задач является использование нечеткого когнитивного моделирования (НКМ), неоспоримыми достоинствами которого является возможность формализации численно неизмеримых факторов, использования неполной, нечеткой и даже противоречивой информации [1-3].

Для формализации оценки повреждений информационных активов и средств защиты информации введем лингвистическую переменную «Уровень фактора» и терм-множество ее значений QL, состоящее из 5 элементов:

QL = {Низкий (Н), Ниже среднего (НС), Средний (С),

Выше среднего (ВС), Высокий (В)}} (1)

В качестве семейства функций принадлежности для QL будем использовать пятиуровневый классификатор, в котором функциями принадлежности нечетких чисел (НЧ), заданных на отрезке [0,1] ϵ R, являются трапеции:

{XX(а1, а2, а3, а4)}, (2)

где а1 и а4 – абсциссы нижнего, а2 и а3 – абсциссы верхнего основания трапеции.

Применение классификатора позволяет перейти от качественного описания уровня параметра к стандартному количественному виду соответствующей функции принадлежности из множества нечетких трапецеидальных чисел.

Для формализации экспертных суждений, отражающих влияние наблюдаемых повреждений информационных активов и средств защиты информации на уровень сервисов безопасности, используем набор нечетких продукционных правил вида (3), которые образуют базу знаний (БЗ):

![]() , (3)

, (3)

где:![]() QL – лингвистические оценки

уровней повреждения ИА и СЗИ и оценки состояния сервисов безопасности,

соответственно; символ «=» используется в качестве оператора сравнения; условия

QL – лингвистические оценки

уровней повреждения ИА и СЗИ и оценки состояния сервисов безопасности,

соответственно; символ «=» используется в качестве оператора сравнения; условия

![]() - определяют уровень i-го повреждения ИА или СЗИ; выводы (следствия)

- определяют уровень i-го повреждения ИА или СЗИ; выводы (следствия) ![]() - определяют состояние j-го сервисов безопасности: {

- определяют состояние j-го сервисов безопасности: {![]() – сервис «Конфиденциальность» (сК);

– сервис «Конфиденциальность» (сК);![]() - сервис «Целостность» (сЦ);

- сервис «Целостность» (сЦ);![]() - сервис «Доступность» (сД)};

- сервис «Доступность» (сД)}; ![]() отражает степень

уверенности эксперта в выводе, и согласно шкале Харрингтона имеет следующие

вербальные интерпретации: 0,00-0,20 – невозможно; 0,20-0,37 – маловероятно; 0,37-0,63 – возможно; 0,63-0,80 – весьма возможно;

0,80-1,0

– точно.

отражает степень

уверенности эксперта в выводе, и согласно шкале Харрингтона имеет следующие

вербальные интерпретации: 0,00-0,20 – невозможно; 0,20-0,37 – маловероятно; 0,37-0,63 – возможно; 0,63-0,80 – весьма возможно;

0,80-1,0

– точно.

На этапе формирования БЗможет возникнуть ситуация, когда при высоком уровне одних повреждений невозможно определить уровень других (например, при высоком уровне аппаратных повреждений компьютера невозможно определить уровень повреждений операционной системы, установленной на данном компьютере).

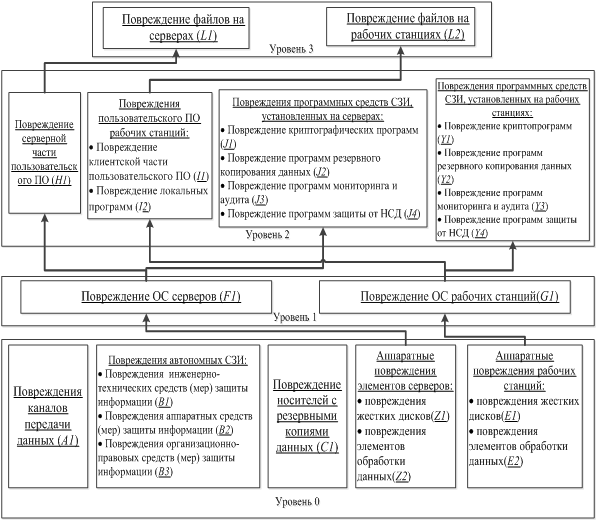

С целью учета данного факта была построена иерархия повреждений, состоящая из 4 уровней и включающая в себя 13 блоков (рисунок 1).

Рис.1. Иерархия повреждений

Нулевой уровень образуют:

1. Блок повреждений каналов передачи данных. Такие повреждения влияют на доступность и целостность информации.

2. Блок физических повреждений элементов серверов. Данные повреждения влияют на доступность и целостность информации.

3. Блок физических повреждений элементов рабочих станций. Эти повреждения влияют на доступность и целостность информации.

4. Блок повреждений автономных (независящих от функционирования элементов информационной системы (ИС)) СЗИ: инженерно-технических и аппаратных средств; правовых и организационных мер защиты информации. Данные повреждения влияют на конфиденциальность, доступность и целостность информации.

5. Блок повреждений носителей с резервными копиями данных. Данные повреждения влияют на доступность и целостность информации.

Первый уровень содержит:

6. Блок повреждений системного программного обеспечения серверов. Данные повреждения влияют на доступность и целостность информации.

7. Блок повреждений системного программного обеспечения рабочих станций. Данные повреждения влияют на доступность и целостность информации.

На втором уровне расположены:

8. Блок повреждений пользовательского программного обеспечения (ПО) серверов. Данные повреждения влияют на доступность и целостность информации.

9. Блок повреждений пользовательского ПО рабочих станций. Данные повреждения влияют на доступность и целостность информации.

10. Блок повреждений программных средств СЗИ, установленных на серверах. Данные повреждения влияют на конфиденциальность, доступность и целостность информации.

11. Блок повреждений программных средств СЗИ, установленных на рабочих станциях. Данные повреждения влияют на конфиденциальность, доступность и целостность информации.

Третий уровень образуют:

12. Блок повреждений файлов на серверах. Данные повреждения влияют на доступность и целостность информации.

13. Блок повреждений файлов на рабочих станциях. Данные повреждения влияют на доступность и целостность информации.

Построенная таким образом иерархия повреждений отвечает следующим условиям: внутри одного уровня повреждения не влияют друг на друга и повреждения, находящиеся на более низких уровнях иерархии, при определенных условиях могут влиять на возможность идентификации повреждений более высоких уровней.

Каждый из блоков иерархии повреждений при необходимости может быть декомпозирован. При этом должны выполняться перечисленные выше условия.

Для заполнения базы знаний эксперты определяют правила вида:

![]() ,

(4)

,

(4)

Данные правила (будем называть их атомарными) отражают влияние каждого уровня повреждения элементов в блоках иерархии на сервисы безопасности. Например:

Если (Z1=Н) То (1.0 (точно)) (Сервис «Доступность» (сД) =В).

Интенсивность влияния повреждений на сервисы безопасности в атомарных правилах во многом зависит от профиля деятельности организации, поскольку он определяет структуру информационной системы и схемы обработки данных. Так, для финансовых организаций аппаратные повреждения серверов оказывают более сильное влияние на сервисы безопасности, чем аппаратные повреждения рабочих станций.

Полученная таким образом совокупность атомарных правил и образует базу знаний. Общее количество атомарных правил равно 295.

При этом база знаний является: полной, поскольку для каждого повреждения (и его уровня) определен логический вывод; не избыточной, поскольку ликвидация хотя бы одного правила делает базу знаний неполной; непротиворечивой, поскольку исключена ситуация когда два и более правил базы знаний имеют одинаковые левые и разные правые части.

Важным этапом создания БЗ является определение множества «узловых» повреждений блоков и их «критических» уровней. Под «узловыми» понимаются повреждения, которые при достижении определенного («критического») уровня не позволяют идентифицировать повреждения некоторых блоков на следующем уровне. Эксперту необходимо определить «критические» уровни «узловых» повреждений блоков на каждом уровне иерархии.

Например, для нулевого уровня «узловыми» повреждениями являются:

· элементы блока физических повреждений серверов информационной системы, которые при «критическом» (например, выше среднего) уровне не позволяют определить повреждения уровня 1 (состояние повреждений операционных систем серверов), уровня 2 (повреждения пользовательского программного обеспечения серверов, повреждения программных средств защиты информации, установленных на серверах), уровня 3 (повреждения данных на серверах);

· элементы блока физических повреждений рабочих станций информационной системы, которые при «критическом» (например, выше среднего) уровне не позволяют определить повреждения уровня 1 (состояние повреждений операционных систем рабочих станций), уровня 2 (повреждения пользовательского программного обеспечения рабочих станций, повреждения программных средств защиты информации, установленных на рабочих станциях), уровня 3 (повреждения данных на рабочих станциях).

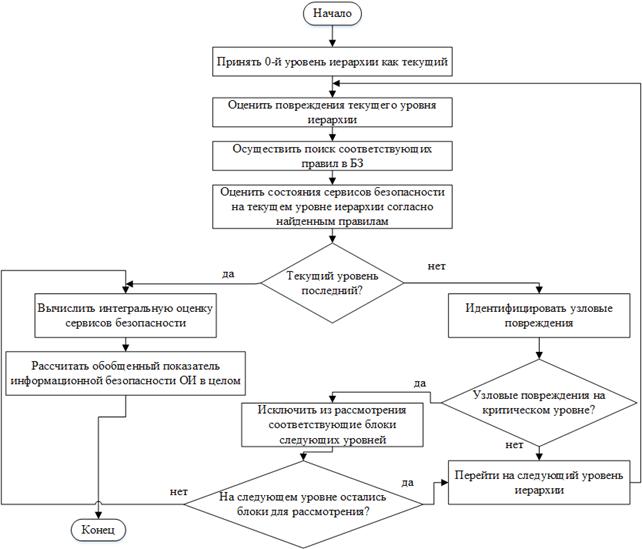

Полученный на основе изложенной методики алгоритм оценки уровня безопасности информационных активов представлен на рисунке 2.

Рис.2. Алгоритм определения уровня безопасности информационных активов

Для оценки состояния сервисов

безопасности на каждом уровне иерархии повреждений необходимо воспользоваться

процедурой применения правил, образующих базу знаний.

Входными данными процедуры являются качественные оценки уровня повреждений ИА и

СЗИ на текущем уровне иерархии. На основании данных оценок осуществляется поиск

соответствующих атомарных правил в БЗ. Для оценки влияния наблюдаемых ЛПР

повреждений k-го блока в целом на j-й сервис безопасности ![]() автоматически формируются правила

вида (назовем их блоковыми):

автоматически формируются правила

вида (назовем их блоковыми):

![]()

![]() , (5)

, (5)

где W – количество повреждений в k-м блоке; ![]() – уровень наблюдаемых повреждений

– уровень наблюдаемых повреждений ![]() ; M – количество сервисов

безопасности, на которые влияют повреждения k-го блока;

; M – количество сервисов

безопасности, на которые влияют повреждения k-го блока;![]() – определяемое согласно

соответствующему атомарному правилу значение сервиса безопасности

– определяемое согласно

соответствующему атомарному правилу значение сервиса безопасности![]() при уровне повреждения

при уровне повреждения![]() равного

равного ![]() ;

; ![]() –степень

уверенности эксперта в оценке влияния повреждения

–степень

уверенности эксперта в оценке влияния повреждения![]() , имеющего уровень

, имеющего уровень ![]() , на j-й

сервис безопасности.

, на j-й

сервис безопасности.

В процессе оценки уровня ИБ автоматически сформируется 5 блоковых правил на нулевом уровне иерархии повреждений; до 2-х правил– на первом уровне; до 4-х правил – навтором уровне; до 2-х правил– на третьем уровне.

Данная процедура определения состояния сервисов безопасности на каждом уровне иерархии с автоматическим формированием блоковых правил позволяет снизить трудоемкость заполнения БЗ экспертом, т.к. ему необходимо сформулировать только атомарные правила. Блоковые правила синтезируются по мере необходимости без участия эксперта. Трудоемкость формирования блоковых правил связана с тем, что при этом эксперту необходимо оценить эффект совокупного влияния нескольких повреждений (их число может достигать 4-х) и их уровней на сервисы безопасности.

Оценка состояния сервисов безопасности на каждом уровне иерархии определяется как минимум значений, полученных в результате применения сформированных блоковых правил рассматриваемого уровня:

![]() , (6)

, (6)

где ![]() – j-й сервис безопасности

на l-м уровне.

– j-й сервис безопасности

на l-м уровне.

Интегральная оценка сервисов

безопасности ![]() находится как минимум значений

критериев ИБ, найденных на каждом из уровней иерархии повреждений, которые

удалось идентифицировать:

находится как минимум значений

критериев ИБ, найденных на каждом из уровней иерархии повреждений, которые

удалось идентифицировать:

![]() , (7)

, (7)

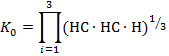

Для нахождения обобщенного показателя информационной безопасности объекта информатизации в целом предлагается использовать мультипликативную свертку интегральных оценок сервисов безопасности:

![]() , (8)

, (8)

где ![]() –обобщенный

показатель информационной безопасности объекта информатизации в целом;

–обобщенный

показатель информационной безопасности объекта информатизации в целом; ![]() – коэффициент влияния

– коэффициент влияния![]() на обобщенный показатель

информационной безопасности объекта информатизации,

на обобщенный показатель

информационной безопасности объекта информатизации, ![]() = 1.Применение

мультипликативной свертки обусловлено тем, что она в отличие от аддитивной

более чувствительна к критериям, имеющим низкие значения.

= 1.Применение

мультипликативной свертки обусловлено тем, что она в отличие от аддитивной

более чувствительна к критериям, имеющим низкие значения.

Для финансовых организаций все сервисы безопасности критично

значимы, потеря любого из них может вызвать существенные негативные

последствия, поэтому для них примем ![]() .

.

Пример использования методики

Изложенная методика была применена в финансовой организации, осуществляющей посредническую деятельность в сфере пенсионного страхования.

Для составления базы знаний в качестве экспертов были привлечены специалисты рассматриваемой организации, сотрудники компании «АпГрейд» и преподаватели профильных кафедр Астраханского государственного технического университета (АГТУ) и Астраханского государственного университета (АГУ).

Методом сбора данных было анкетирование. Эксперту предоставлялся список атомарных правил вида (4) с заполненными левыми и пустыми правыми частями:

Если [Повреждения каналов передачи данных = Н] То [(___________) (Сервис

степень уверенности

«Доступность» (сД) = _____ )];

Если [Повреждения каналов передачи данных = Н] То [(___________) (Сервис

степень уверенности

«Целостность» (сЦ) = _____ )];

…..

Если [Повреждения файлов на рабочих станциях= В] То [(___________) (Сервис

степень уверенности

«Доступность» (сД) = _____ )];

Если [Повреждения файлов на рабочих станциях= В] То [(____________) (Сервис

степень уверенности

«Целостность» (сЦ) = _____ )].

Эксперту необходимо было оценить(с определенной степенью уверенности) влияние каждого повреждения (леваячасть правила) на сервисы безопасности (правая часть правила).

Поскольку мнения экспертов оказались хорошо согласованы, итоговые значения уровней сервисов безопасности были найдены путем нахождения моды в совокупности оценок. Степень уверенности эксперта для каждого итогового значения уровня сервиса безопасности была найдена как минимум по всем степеням уверенности, которые были получены для данного итогового значения.

Также эксперты определили «критические» значения «узловых» повреждений блоков на каждом уровне иерархии:для элементов блока физических повреждений серверов ИС критическое значение ВС;для элементов блока физических повреждений рабочих станций ИС - ВС;для повреждений системного ПО серверов - С;для повреждений системного ПО рабочих станций – С;для повреждений пользовательского ПО серверов – ВС;для повреждений пользовательского ПО рабочих станций – ВС.

Далее был применен алгоритм оценки уровня ИБ, приведенный на рисунке 2.

Итерация 0.

ЛПР оценил повреждения на 0-м уровне иерархии: A1 = Н; B1 = НС; B2 = ВС; B3 = С; C1 = В;Z1 = НС; Z2 = Н; E1 = Н; E2 = Н.

Был осуществлен поиск соответствующих правил в БЗ:

|

Если (А1=Н)То(1,0 – точно) (сД=В); Если (А1=Н)То(1,0 – точно) (сЦ=В); Если (В1=НС)То(0,8 – точно) (сК=С); Если (В1=НС)То(1,0 – точно) (сЦ=ВС); Если (В1=НС)То(0,9 – точно) (сД=ВС); Если (В2=ВС)То(1,0 – точно) (сК=С); Если (В2=ВС)То(1,0 – точно) (сЦ=С); Если (В2=ВС)То(0,7 – весьма возможно) (сД=С); Если (В3=С)То(1,0 – точно) (сК=НС); Если (В3=С)То(0,9 – точно) (сЦ=ВС); |

Если (В3=С)То (1,0 – точно) (сД=ВС); Если (С1=С) То (0,9 – точно) (сД=С); Если (С1=С) То (0,8 – точно) (сЦ=ВС); Если (Z1=НС)То(0,9 – точно) (сД=ВС); Если (Z1=НС)То(0,9 – точно) (сЦ=ВС); Если (Z2=Н)То(0,9 – точно) (сД=В); Если (Z2=Н)То(0,9 – точно) (сЦ=В); Если (E1=Н)То(0,9 – точно) (сД=В); Если (E1=Н)То(0,9 – точно) (сЦ=В); Если (E2=Н)То(0,9 – точно) (сД=В); Если (E2=Н)То(0,9 – точно) (сЦ=В). |

В результате выполнения процедуры применения правил, образующих БЗ, были сформированы блоковые правила:

1. Если ([А1=Н])То([{1,0} (сД=В)] &[{1,0} (сЦ=В)]);

2. Если([B1=НС]&[B2=ВС]&[B3=С]) То ([{max(1,0)=1,0}((сК=min(С;С;НС)=НС))] & [{max(0,7)=0,7}(сД=min(ВС;С;ВС)=С)]&[{max(1,0)=1,0}(сЦ=min(ВС;С;ВС)=С)]]);

3. Если ([С1=С])То([{0,9} (сД=С)]& {0,8}(сЦ=ВС)]);

4. Если ([Z1=НС]&[Z2=Н])То([{0,9}(сД=min(ВС;В)=ВС]&[{0,9}(сЦ= min(ВС;В)]=ВС);

5. Если([E1=Н]&[E2=Н]) То [{0,9}(сД=min(В;В)=В] &[{0,9}(сЦ= min(В;В)]);

Конечным результатом применения процедуры являются оценки состояния сервисов безопасности на 0-м уровне иерархии:

сД= {max(0,7;0,9) =

0,9} (![]() );

);

сЦ= {max(1,0) = 1,0}

(![]() );

);

сК= {max(1,0) = 1,0}

(![]() ).

).

Поскольку узловые повреждения находятся не на критическом уровне (Z1 = НС < ВС; Z2 = Н < ВС; E1 = Н < ВС; E2 = Н < ВС), то был осуществлен переход на 1-й уровень иерархии.

Итерация 1

Были оценены повреждения на 1-м уровне иерархии: F1 = Н;G1 = Н.

Данным повреждениям соответствуют следующие правила в БЗ:

|

1. Если (F1=Н)То(1,0 – точно) (сД=В); 2. Если (F1=Н)То(1,0 – точно) (сЦ=В); |

3. Если (G1=Н) То (0,8 – точно) (сД=В); 4. Если (G1=Н)То(1,0 – точно) (сЦ=В). |

В результате выполнения процедуры применения правил, образующих БЗ, были сформированы блоковые правила:

1. Если ([F1=Н])То([{1,0} (сД=В)] &[{1,0} (сЦ=В)]);

2. Если ([G1=Н])То([{0,8} (сД=В)] &[{1,0} (сЦ=В)]).

Результат оценки состояния сервисов безопасности на 1-м уровне иерархии:

сД= {max(1,0;0,8) =

1,0} (![]() );

);

сЦ= {max(1,0;1,0) =

1,0} (![]() ).

).

Поскольку узловые повреждения находятся не на критическом уровне (F1 = Н<C;G1 = Н<C), то был осуществлен переход на 2-й уровень иерархии.

Итерация 2

Оценка повреждений на 2-м уровне иерархии показала, что: H1 = Н;I1=С;I2=С; J1 = Н; J2 = С; J3 = В; J4 = ВС; Y1 = Н; Y2 = С; Y3 = В; Y4 = ВС.

Был осуществлен поиск соответствующих правил в БЗ:

|

Если (H1=Н)То(1,0 – точно) (сД=В); Если (H1=Н)То(1,0 – точно) (сЦ=В); Если (I1=C)То(0,9 – точно) (сЦ=ВС); Если (I1=C)То(0,9 – точно) (сД=С); Если (I2=C)То(0,9 – точно) (сЦ=НС); Если (I2=C)То(0,9 – точно) (сД=С); Если (J1=Н)То(1,0 – точно) (сК=В); Если (J1=Н)То(1,0– точно) (сЦ=В); Если (J1=Н)То(1,0 – точно) (сД=В); Если (J2=С)То(0,8 – точно) (сК=В); Если (J2=С)То(0,8 – точно) (сЦ=С); Если (J2=С)То(0,8 – точно) (сД=С); Если (J3=В)То(0,8 – точно) (сК=НС); Если (J3=В)То(0,8 – точно) (сЦ=С); Если (J3=В)То(0,8 – точно) (сД=С); |

Если (J4=ВС) То (0,8 – точно) (сК=НС); Если (J4=ВС) То (0,8 – точно) (сЦ=НС); Если (J4=ВС)То(0,8 – точно) (сД=НС); Если (Y1=Н)То(1,0 – точно) (сК=В); Если (Y1=Н)То(1,0– точно) (сЦ=В); Если (Y1=Н)То(1,0 – точно) (сД=В); Если (Y2=С)То(0,8 – точно) (сК=В); Если (Y2=С)То(0,8 – точно) (сЦ=С); Если (Y2=С)То(0,8 – точно) (сД=С); Если (Y3=В)То(0,8 – точно) (сК=НС); Если (Y3=В)То(0,8 – точно) (сЦ=С); Если (Y3=В)То(0,8 – точно) (сД=С); Если (Y4=ВС)То(0,8 – точно) (сК=НС); Если (Y4=ВС)То(0,8 – точно) (сЦ=НС); Если (Y4=ВС)То(0,8 – точно) (сД=НС); |

В результате выполнения процедуры применения правил, образующих БЗ, были сформированы блоковые правила:

1. Если ([H1=Н])То([{1,0} (сД=В)] &[{1,0} (сЦ=В)]);

2. Если ([I1=C]&[I2=C])То([{0,9}(сД=min(C;C)=C)]&[{1,0}(сЦ=min(ВС;НС)=НС)]);

3. Если ([J1=Н]&[J2=C]&[J3=В]&[J4=ВC])То([{0,8} (сК=НС)] [{0,8} (сД=НС)] &[{0,8} (сЦ=НС)]);

4. Если ([Y1=Н]&[Y2=C]&[Y3=В] ]&[Y3=ВС])То([{0,8} (сК=НС)] [{0,8} (сД=НС)] &[{0,8} (сЦ=НС)]);

Результат оценки состояния сервисов безопасности на 2-м уровне иерархии:

сК= {max(0,8;0,8) =

0,8} (![]() );

);

сД= {max(0,8;0,8) =

0,8} (![]() );

);

сЦ= {max(1,0;0,8;0,8)

=1,0} (![]() ).

).

Поскольку узловые повреждения находятся не на критическом уровне (H1 = Н <ВС; I1=С<ВС;I2=С<ВС), то был осуществлен переход на 3-й уровень иерархии.

Итерация 3

Оценка повреждений на 3-м уровне иерархии: L1 = Н; L2 = Н;

Соответствующие правила БЗ имеют вид:

|

Если (L1=Н)То(1,0 – точно) (сД=В); Если (L1=Н)То(1,0 – точно) (сЦ=В); |

Если (L2=Н) То (1,0 – точно) (сД=В); Если (L2=Н) То (1,0 – точно) (сЦ=В). |

В результате выполнения процедуры применения правил, образующих БЗ, были сформированы блоковые правила:

1. Если ([L1=Н])То([{1,0} (сД=В)] &[{1,0} (сЦ=В)]);

2. Если ([L2=Н])То([{1,0} (сД=В)] &[{1,0} (сЦ=В)]).

Результат оценки состояния сервисов безопасности на 3-м уровне иерархии:

сД= {1,0} (В);

сЦ= {1,0} (В).

Поскольку текущий (3-ий) уровень последний, то был осуществлен переход к вычислению интегральной оценки сервисов безопасности по формуле (7):

сД= {max(0,8) =

0,8} [![]() ];

];

сЦ= {max(0,8) =

0,8} [![]() ];

];

сК= {max(1,0) = 1,0}

[![]() ].

].

Для расчета по формуле (8) обобщенного показателя безопасности объекта информатизации в целом был использован программный продукт «Вычисления с нечеткими числами»[4]:

Результатом вычислений является нечеткое число с набором узловых точек (0,00;0,00;0,27;0,37), которое можно отнести к категории «Низкий» с индексом схожести 0,62 (индекс схожести категории «Ниже среднего» составляет 0,37).

Полученная оценка послужила основанием для разработки рекомендаций по усилению организационно-технических и программно-аппаратных мер защиты информации в финансовой организации.

Заключение

Разработанная методика оценки уровня ИБ в финансовых учреждениях позволяет: учесть взаимосвязь повреждений ИА и СЗИ в рамках предложенной иерархии; учесть нечеткий характер суждений экспертов о состоянии повреждений и их влиянии на сервисы безопасности.

Оценки, полученные в результате применения разработанной методики, дают возможность лицу, принимающему решения, вырабатывать обоснованное суждение о необходимости синтеза управляющих решений для вывода сервисов безопасности на заданный целевой уровень.

Рецензенты:

Карлина Е.П., д.э.н., профессор, зав. кафедрой «Производственный менеджмент и организация предпринимательства», ФГБОУ ВПО АГТУ,г.Астрахань;

Попов Г.А., д.т.н., профессор, заведующий кафедрой «Информационная безопасность», ФГБОУ ВПО АГТУ,г.Астрахань.

Библиографическая ссылка

Ажмухамедов И.М., Князева О.М., Большакова Л.В. ОЦЕНКА УРОВНЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ФИНАНСОВЫХ УЧРЕЖДЕНИЙ // Современные проблемы науки и образования. 2015. № 1-1. ;URL: https://science-education.ru/ru/article/view?id=18408 (дата обращения: 04.11.2025).